子弹短信被扒皮,老罗回应其萌蠢( 五 )

作为一个天天不干正事的程序员,带着这些疑问,我恭恭敬敬的逆向拆解了子弹短信APP:

-----子弹短信被扒皮,老罗回应其萌蠢-----

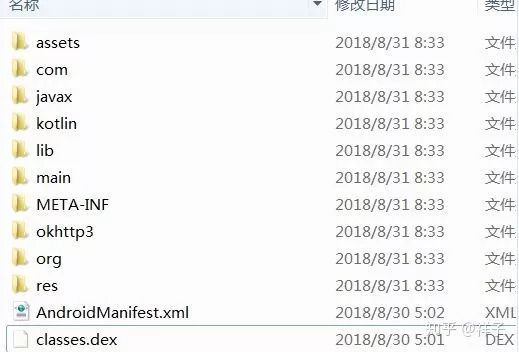

打开apk,没有问题,我们看到了okhttp,锤子科技作为一家方案整合公司,没有自己的网络框架也是很正常的,我们用dex2jar打开代码看看:

-----子弹短信被扒皮,老罗回应其萌蠢-----

这下就麻烦了,我看到了com.tencent.StubShell.TxAppEntry,锤子科技上传应用宝,经过了腾讯云的加固,这使得破解工作变得繁琐了一些,正在我准备大张旗鼓暴力脱壳的时候,我突然想到平时研(ctrl)究(c)代码惯了,连常识都忘了,于是我用AXMLPrinter打开了子弹短信apk的AndroidMainFest.xml,

推荐阅读

- 黄四郎|《让子弹飞》:做人要学“汤师爷”

- 宝莲灯|《宝莲灯》又要翻拍?网友:谁往我的童年扔了颗“原子弹”?

- 郑钧|5部媲美欧美大片的国产电影,剧情紧张刺激超乎想象,《让子弹飞》上榜

- 让子弹飞|卡米拉第一次见凯特:居高临下在媳妇面前说教,凯特表情让人心疼

- |10年前的《让子弹飞》,那个为电影献身的肚兜女生赵铭,现状如何

- 王力宏|台媒爆出yumi给王力宏发的短信,称其内容主要为工作?

- 电影|《极盗战》:不是靠子弹,而是靠心机

- 王力宏|Yumi刚凭借完整短信拉升好感,其闺蜜却又让她崩塌,称短信是P图

- 王力宏|媒体曝光BY2妹妹给王力宏的短信内容,李靓蕾的谎言终于被揭穿了

- 姜文|12年了,姜文的子弹为什么还在飞?